Программа Шифрования Дешифрования Эцп Rsa

Шифрование с открытым ключом - Учебная и научная деятельность Анисимова Владимира Викторовича. Криптографические методы защиты информации. Лекции. 9. ШИФРОВАНИЕ С ОТКРЫТЫМ КЛЮЧОМ9. Основы шифрования.

Стандарт асимметричного шифрования RSA. Электронная цифровая подпись. Программа шифрования/дешифрования. Поэтому для надежного шифрования алгоритмом RSA, как правило. Процедуры шифрования и дешифрования выполняются по следующим формулам. Для выработки и проверки электронной цифровой подписи q является . RSA является широкоизвестным алгоритмом шифрования с открытым ключом. Выяснилось, что в самой программе gpg и прилагаемых утилитах НЕТ таких средств.

- RSA online шифрование/дешифрование. Криптографический алгоритм с открытым ключом, используется в большом числе .

- Создание и проверка ЭЦП документа. Освоение механизма шифрования и дешифрования данных в криптографической системе с открытыми ключами RSA. Постановка задачи – Разработать программу шифрования и дешифрования текста; – Метод шифрования: сети Фейштеля; .

Алгоритм RSA. 9. 3. Алгоритм на основе задачи об укладке ранца.

Вероятностное шифрование. Алгоритм шифрования Эль- Гамаля. Алгоритм на основе эллиптических кривых. Вопросы для самопроверки. Основы шифрования.

Главная проблема использования одноключевых (симметричных) криптосистем заключается в распределении ключей. Для того, чтобы был возможен обмен информацией между двумя сторонами, ключ должен быть сгенерирован одной из них, а затем в конфиденциальном порядке передан другой. Особую остроту данная проблема приобрела в наши дни, когда криптография стала общедоступной, вследствие чего количество пользователей больших криптосистем может исчисляться сотнями и тысячами. Начало асимметричным шифрам было положено в работе «Новые направления в современной криптографии» Уитфилда Диффи и Мартина Хеллмана, опубликованной в 1. Находясь под влиянием работы Ральфа Меркла (Ralph Merkle) о распространении открытого ключа, они предложили метод получения секретных ключей для симметричного шифрования, используя открытый канал. Хеллман предложил называть данный алгоритм «Диффи - Хеллмана - Меркла», признавая вклад Меркла в изобретение криптографии с открытым ключом .

Малькольм Вильямсон изобрел математический алгоритм, аналогичный алгоритму Диффи – Хеллмана - Меркла. Суть шифрования с открытым ключом заключается в том, что для шифрования данных используется один ключ, а для расшифрования другой (поэтому такие системы часто называют асиметричными). Основная предпосылка, которая привела к появлению шифрования с открытым ключом, заключалось в том, что отправитель сообщения (тот, кто зашифровывает сообщение), не обязательно должен быть способен его расшифровывать. Расшифрование с помощью этого ключа невозможно. Второй ключ, с помощью которого дешифруется сообщение, называется секретным (закрытым) и должен быть известен только законному получателю закрытого сообщения. Алгоритмы шифрования с открытым ключом используют так называемые необратимые или односторонние функции. Эти функции обладают следующим свойством: при заданном значении аргумента х относительно просто вычислить значение функции f(x), однако, если известно значение функции y = f(x), то нет простого пути для вычисления значения аргумента x.

Например, функция SIN. Зная x, легко найти значение SIN(x) (например, x = .

Однако, если SIN(x) = 0, однозначно определить х нельзя, т. В их числе и функция SIN.

Следует также отметить, что в самом определении необратимости функции присутствует неопределенность. Под необратимостью понимается не теоретическая необратимость, а практическая невозможность вычислить обратное значение, используя современные вычислительные средства за обозримый интервал времени. Поэтому чтобы гарантировать надежную защиту информации, к криптосистемам с открытым ключом предъявляются два важных и очевидных требования. Преобразование исходного текста должно быть условно необратимым и исключать его восстановление на основе открытого ключа. Определение закрытого ключа на основе открытого также должно быть невозможным на современном технологическом уровне. Все предлагаемые сегодня криптосистемы с открытым ключом опираются на один из следующих типов односторонних преобразований. Разложение больших чисел на простые множители (алгоритм RSA).

Вычисление дискретного логарифма или дискретное возведение в степень (алгоритм Диффи- Хелмана- Меркла, схема Эль- Гамаля). Задача об укладке рюкзака (ранца) (авторы Хелман и Меркл). Вычисление корней алгебраических уравнений.

Использование конечных автоматов (автор Тао Ренжи). Использование кодовых конструкций. Использование свойств эллиптических кривых.

Алгоритм RSAСтойкость RSA основывается на большой вычислительной сложности известных алгоритмов разложения числа на простые сомножители (делители). Например, легко найти произведение двух простых чисел 7 и 1. Попробуйте в уме найти два простых числа, произведение которых равно 3. Конечно, для современной вычислительной техники найти два простых числа, произведение которых равно 3.

Поэтому для надежного шифрования алгоритмом RSA, как правило, выбираются простые числа, количество двоичных разрядов которых равно нескольким сотням. После объяснения принципа системы шифрования с открытым ключом он показал само зашифрованное сообщение и открытый ключ N, используемый в этом шифре: N = 1. Гарднер призвал читателей попробовать расшифровать сообщение, используя предоставленную информацию, и даже дал подсказку: для решения необходимо разложить число N на простые множители р и q. Более того, Гарднер назначил приз в размере $1. Каждый, кто захочет побольше узнать о шифре, писал Гарднер, может обратиться к создателям шифра — Рону Ривесту, Ади Шамиру и Леонарду Адлеману из Лаборатории информации Массачусетского технологического института. Правильный ответ был получен лишь через 1. Он стал результатом сотрудничества более чем 6.

Ключами оказались р = 3. Волшебные слова — это брезгливый ягнятник». Авторы RSA поддерживали идею её активного распространения. В свою очередь, Агентство национальной безопасности (США), опасаясь использования этого алгоритма в негосударственных структурах, на протяжении нескольких лет безуспешно требовало прекращения распространения системы. Ситуация порой доходила до абсурда.

Например, когда программист Адам Бек (Adam Back) описал на языке Perl алгоритм RSA, состоящий из пяти строк, правительство США запретило распространение этой программы за пределами страны. Люди, недовольные подобным ограничением, в знак протеста напечатали текст этой программы на своих футболках . Для алгоритма RSA этап создания ключей состоит из следующих операций. Таблица 9. 1. Процедура создания ключей. Некоторые случаи и способы расчета функции Эйлера приведены в следующей таблице. Таблица 9. 2. Способы расчета функции Эйлера. Расчетный случай.

Формула. Пример(число / расчетная формула /список взаимно простых чисел)nпростое число. Для вычисления обратных чисел по модулю обычно используется расширенный алгоритм Евклида. В безмодульной математике обратное число n- 1 (обратное значение, обратная величина) - число, на которое надо умножить данное число n, чтобы получить единицу (n * n- 1 = 1). Пара чисел, произведение которых равно единице, называются взаимно обратными. Например: 5 и 1/5, - 6/7 и - 7/6. Процедуры шифрования и дешифрования выполняются по следующим формулам.

C = Тe mod n, (9. Т = Cd mod n. Коды букв соответствуют их положению в русском алфавите (начиная с 1). Таблица 9. 3. Пример шифрования по алгоритму RSAОткрытое сообщение, ТСимвол.

АБРАМОВКод. 12. 18. Шифрограмма, С = Т5 mod 9. Открытое сообщение, Т = С2. Следует отметить, что p и q выбираются таким образом, чтобы n было больше кода любого символа открытого сообщения.

В автоматизированных системах исходное сообщение переводиться в двоичное представление, после чего шифрование выполняется над блоками бит равной длины. При этом длина блока должна быть меньше, чем длина двоичного представления n. До 1. 98. 0- х гг. В результате у них была фактически монополия на эффективное шифрование. Летом 1. 99. 1 г. Филипп Циммерман, американский физик и борец за сохранение конфиденциальности, предложил бесплатную систему шифрования PGP (англ.

Pretty Good Privacy — «достаточно хорошая степень конфиденциальности»), алгоритм которой мог работать на домашних компьютерах.

Криптография. Симметричные и асимметричные алгоритмы шифрования. Краснодарский край. Научно- исследовательская работа: Криптография.

Симметричные и асимметричные алгоритмы шифрования. Страна: Россия. Город: Анапа. Автор: Бормотов Антон Владимирович,учащийся 1. МОУ СОШ . Методов шифрования было придумано множество.

Почти все методы шифрования используют ключ шифрования — секретную кодовую последовательность, используемую в процессе преобразования информации. В работе рассмотрено несколько алгоритмов шифрования, их работа, использование, приведены листинги программ на двух языках. В конце работы описываются программные средства для работы с криптоалгоритмами и электронной цифровой подписью.

Цель работы — разобраться с алгоритмами шифрования. Герб Роспотребнадзора. Для реализации этой цели разработана программа шифрования сообщений, которая объясняет принцип работы используемого в ней алгоритма шифрования. Исходя из поставленной задачи, программа шифрования должна: содержать блок, дающий полное представление о работе выбранного алгоритма; содержать блок шифрования/дешифрования текста, иллюстрирующий работу этого алгоритма. В качестве технологии реализации поставленной задачи выбрана технология Macromedia Flash. Эта технология более проста для разработчика, нежели Delphi или C++, но при этом она является не менее мощным инструментом разработки приложений, к тому же она позволяет разрабатывать анимацию, управляемую пользователем, с наименьшими затратами времени разработчика.

Теоретическая часть. Симметричные алгоритмы шифрования.

Криптография существует со времён Древнего Мира. Тогда использовалась банальная перестановка букв или их замена другими буквами или цифрами. Юлий Цезарь применял подстановку, где буквы сдвигались циклически на три позиции вправо. Одно из слабых мест этого метода – низкая сопротивляемость частотному анализу.

Чтобы снизить вероятность раскрытия сообщения, были разработаны другие методы шифрования. Следующим шагом в эволюции криптографии стало появление шифров с ключами. Теперь зашифрованный текст стал зависеть не только от содержания послания, но и от значения ключа . Примером такого алгоритма шифрования является применение к сообщению операции XOR. Шифрование/дешифрование операцией XORXOR – это операция логического исключающего ИЛИ. Применение операции XOR для двоичных кодов символов сообщения создает двоичные коды символов зашифрованного сообщения.

На этом и основан принцип шифрования XOR. Для наглядности приведен программный код на языках программирования C++ и Паскаль — листинги 1 и 2 Приложения. Дешифрование осуществляется повторным выполнением операции XOR над зашифрованным сообщением. Такой метод шифрования не поддаётся частотному анализу. Но на сегодняшний день этот метод шифрования данных устарел. При современном быстродействии компьютеров разгадать такой шифр не составит труда. Асимметричные алгоритмы шифрования.

Развитие основных типов криптографических протоколов (ключевой обмен, электронно- цифровая подпись (ЭЦП), аутентификация) было бы невозможно без создания открытых ключей и построенных на их основе ассиметричных алгоритмов шифрования. Основная идея асимметричных криптоалгоритмов состоит в том, что для шифрования сообщения используется один ключ, а при дешифровании — другой. Кроме того, процедура шифрования выбрана таким образом, что она необратима даже по известному ключу шифрования. В итоге восстановить исходное сообщение можно только с помощью второго ключа — ключа дешифрования.

Ключ шифрования называют «открытым ключом», а ключ дешифрования называется «закрытым ключом». Таким образом, пользователи избавляются от необходимости решать сложную задачу обмена секретными ключами.

Стандарт асимметричного шифрования RSAСамым распространенным алгоритмом асимметричного шифрования является алгоритм RSA. Он был предложен тремя исследователями — математиками Рональдом Ривестом (R. Rivest), Ади Шамиром (A.

Shamir) и Леонардом Адльманом (L. Adleman) в 1. 97. Стойкость RSA базируется на сложности факторизации больших целых чисел.

В 1. 99. 3 году метод RSA был обнародован и принят в качестве стандарта шифрования. RSA можно применять как для шифрования/ дешифрования, так и для генерации/проверки электронно- цифровой подписи. Генерация ключей. Первым этапом любого асимметричного алгоритма является создание пары ключей — открытого и закрытого и распространение открытого ключа. Пара чисел (d, n) используется для шифрования сообщения и является открытым ключом, а пара чисел (e, n) хранится в строжайшем секрете — закрытый ключ, который дешифрует послания, зашифрованные с помощью открытого ключа.

Шифрование/дешифрование. Далее производится шифрование с помощью этих чисел (d, n). Зашифрованное сообщение можно спокойно передавать по открытому каналу, поскольку операция шифрования, согласно алгоритму RSA, является необратимой математической задачей. А вот на приемной стороне процесс дешифрования все же возможен благодаря закрытому ключу (e, n). Электронная цифровая подпись. При ведении деловой переписки подпись ответственного лица является непременным атрибутом документа, преследующим несколько целей: Гарантирование истинности письма путем сличения подписи с имеющимся образцом; Гарантирование авторства документа (с юридической точки зрения).

Развитие современных средств безбумажного документооборота немыслимо без развития средств доказательства подлинности и целостности документа — электронно- цифровой подписи (ЭЦП), которая сохранила свойства обычной подписи. Существует два метода построения ЭЦП, а именно: Шифрование электронного документа (ЭД) на основе симметричных алгоритмов. Данная схема требует наличие в системе арбитра, пользующегося доверием обеих сторон. Авторизацией документа в данной схеме является сам факт шифрования ЭД секретным кличем и передача его арбитру.

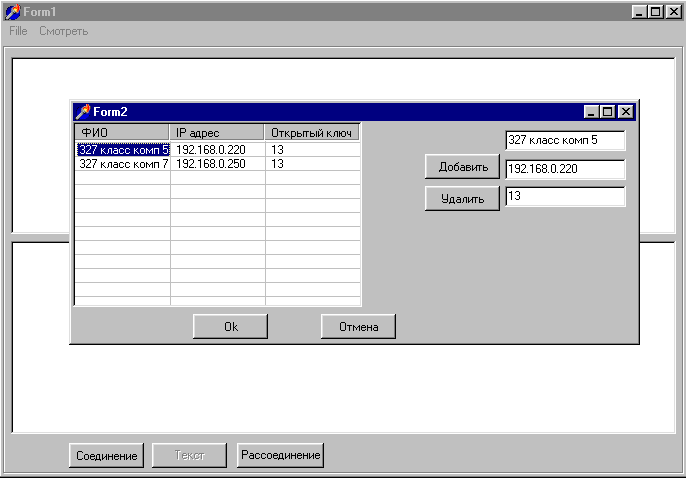

Использование асимметричных алгоритмов шифрования. Фактом подписания документа является его шифрование секретным ключом отправителя. Развитием второй идеи стала наиболее распространенная схема ЭЦП: шифрование окончательного результата обработки ЭД хеш- функцией при помощи асимметричного алгоритма. Практическая часть. Программа шифрования состоит из трех логических частей: шифрование и дешифрация сообщений алгоритмом симметричного шифрования с закрытым ключом; шифрование и дешифрация сообщений алгоритмом асимметричного шифрования с открытым ключом; выставление и проверка электронной цифровой подписи.

Каждая из частей содержит в себе как программу, шифрующую и дешифрующую сообщение, так и обучающую анимацию, объясняющую принцип работы этого алгоритма. Для доступа к этим компонентам написана стартовая форма, содержащая кнопки выбора каждого раздела. Алгоритм симметричного шифрования. Обучающий компонент. Этот компонент содержит описание операции XOR на конкретном примере: берутся два символа: А и 1, и над ними выполняется операция XOR. Программа шифрования/дешифрования.

Для иллюстрации симметричного алгоритма шифрования написана простая программа, которая из текстового поля, связанного с переменной in. Text, считывает символы и шифрует введенным пользователем ключом k. Результат выводится в поле out. Text при нажатии на кнопку «Шифрование». Чтобы расшифровать полученное зашифрованное сообщение, пользователь должен ввести ключ шифрования в поле k.

Зашифрованный текст из поля out. Text при нажатии на кнопку «Дешифрование» отобразится в поле deshifr . Для наглядности представления процесса, числа p и q выбраны небольшими. Поэтому сгенерированные с их помощью открытый ключ (d, n) и закрытый ключ (e, n) также представлены небольшими числами, что делает процесс вычисления понятным.